¿Cómo evitar los ciberataques de “invitación de calendario”? Reuniones con clientes, proveedores, parte del equipo, webminars… ¡cuántos ficheros “*.ICS” se reciben al día! Es cómodo, lo abres y ya tienes bloqueada la agenda, o ¿hay algo más?

Los ciberataques basados en fichero siguen siendo una práctica habitual empleada por los ciberdelincuentes para infiltrarse en centros de datos y redes empresariales; y ha venido para quedarse. Si a esto añadimos la velocidad de creación de malware, 10 mil millones al año, hace que la Ciberseguridad se convierta en una de las áreas más críticas para la continuidad de negocio.

Si bajamos al detalle, según los análisis de laboratorios independientes, los tipos de archivos más utilizados por los ciberdelincuentes son los más estandarizados en cuanto a uso y compartición (Office, PDF, etc.). Son ideales para sus intenciones, nadie sospecha de ellos y son miles… ¿Quién no recibe varios ficheros de este tipo al cabo del día?

Un ejemplo de este tipo de archivo común que los usuarios envían y reciben diariamente son las “invitaciones de calendario”.

¿Qué es un ataque de “invitación de calendario”?

Un ataque “de invitación de calendario” se vertebra por los ciberdelincuentes como un intento de phishing buscando el clic del usuario para ejecutarlo. Una vez ejecutado el paso uno, el malware oculto se ejecuta, infectando el dispositivo final.

¿Cómo evitan los ataques de “invitación de calendario” los sistemas tradicionales de protección?

Las invitaciones de calendario se analizan como cualquier otro mensaje recibido y sus adjuntos; pero consiguen esquivar estos análisis porque los ciberdelincuentes aprovechan las brechas de seguridad que por defecto presentan los antivirus y sandbox:

Frente a los antivirus, utilizando técnicas evasivas no demasiado complejas: cifrado de malware, archivos anidados o exploit día cero.

Frente a los antivirus, utilizando técnicas evasivas no demasiado complejas: cifrado de malware, archivos anidados o exploit día cero.- Sandbox: ofuscación, señuelos, ejecución solo en determinadas circunstancias, etc…

Alternativa a las soluciones tradicionales de seguridad: Content Disarm and Reconstruction.

Content Disarm and Reconstruction (o CDR) es un proceso preventivo de escaneo de archivos y neutralización de cualquier código potencialmente malicioso. Este proceso proporciona un análisis en profundidad de los archivos, ya que «desintegra» el archivo en fragmentos y creando una copia del archivo original, pero con todo contenido activo neutralizado.

El proceso CDR verifica la validez de la estructura del archivo en el nivel binario, desarmando tanto las amenazas conocidas como desconocidas. Un proceso muy diferente al de los métodos de antivirus y sandbox tradicionales que escanean los ficheros buscando amenazas y ante una detección bloquean el fichero. Con la tecnología CDR el usuario recibe una copia segura del archivo que originalmente estaba infectado.

¿Cómo sanitizar las invitaciones de calendario de Microsoft 365?

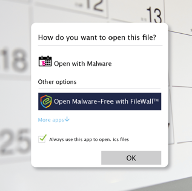

FileWall™, aplicación nativa para Microsoft 365 y complementaria a las aplicaciones propias de Microsoft, proporciona un proceso eficaz de sanitización de ficheros que se intercambian entre las distintas aplicaciones M365: Exchange-Online, SharePoint, OneDrive o Teams. Protege los sistemas corporativos a nivel usuario de M365, independientemente del dispositivo con el que se esté conectando. Para el análisis de archivos FileWall utiliza la tecnología patentada de nivel militar, odix Deep File que contiene sus algoritmos exclusivos TrueCDR™. FileWall elimina eficazmente el contenido activo de todos los archivos de uso común, incluidos los archivos de “invitación de calendario”. Todo este proceso de sanitización significa apenas unos segundos y neutraliza completamente la amenaza silente maliciosa.

Si proteger tu entorno M365 es clave para ti, estamos aquí para ayudarte. ¿Hablamos?