Malware oculto en los archivos LNK

A menudo en ciberseguridad el desconocimiento de los términos técnicos nos puede hacer pensar que los ataques de los hackers se producen en entornos complejos o través de tecnologías que no son cotidianos en nuestro trabajo. Nada más lejos de la verdad, hace ya meses que se registran ataques en páginas web y también a través de dispositivos de almacenamiento externos que nos instalan un “cómodo” acceso directo en nuestro escritorio, lo que conocemos como un archivo LNK. LNK es una extensión de nombre de archivo para accesos directos a archivos locales en Windows. Los accesos directos a archivos LNK brindan acceso rápido a archivos ejecutables (.exe) sin que los usuarios naveguen por la ruta completa del programa, lo cual los convierte en útiles y deseados por los usuarios.

Muchos ciberdelincuentes se han aprovechado de esta utilidad de los accesos directo para ocultar y ejecutar scripts de PowerShell en archivos LNK. La vulnerabilidad es capaz de permitir que el código malicioso se ejecute, sobre todo medianta unidades de memoria USB extraíbles. Cuando ejecutado, el malware incluye un troyano que puede poner en práctica el código de ataque que descarga un rootkit y, entonces, restos sin ser detectados durante la ejecución.

Este tipo de escenario de ataque no es nuevo. Las vulnerabilidades de archivos LNK son muy comunes desde 2013 y todavía siguen siendo una amenaza activa en la actualidad. Algunos “hackeos” recientes incluyen el uso de este método para insertar malware en documentos relacionados con COVID-19 o adjuntar un archivo ZIP con un virus PowerShell disfrazado en un correo electrónico de phishing.

Recientemente, en varias redes sociales profesionales, se ha detectado el siguiente tipo de actuación maliciosa; En un canal de ofertas de trabajo los candidatos recibieron archivos ZIP maliciosos con el nombre de los puestos de trabajo de las víctimas en sus perfiles. Cuando las víctimas abrieron las ofertas de trabajo falsas, sin saberlo iniciaron la instalación subrepticia de la puerta trasera sin archivos «more_eggs«. Una vez instalado en un dispositivo, la puerta trasera sofisticada puede buscar más complementos maliciosos y dar acceso a los piratas informáticos a las computadoras de las víctimas.

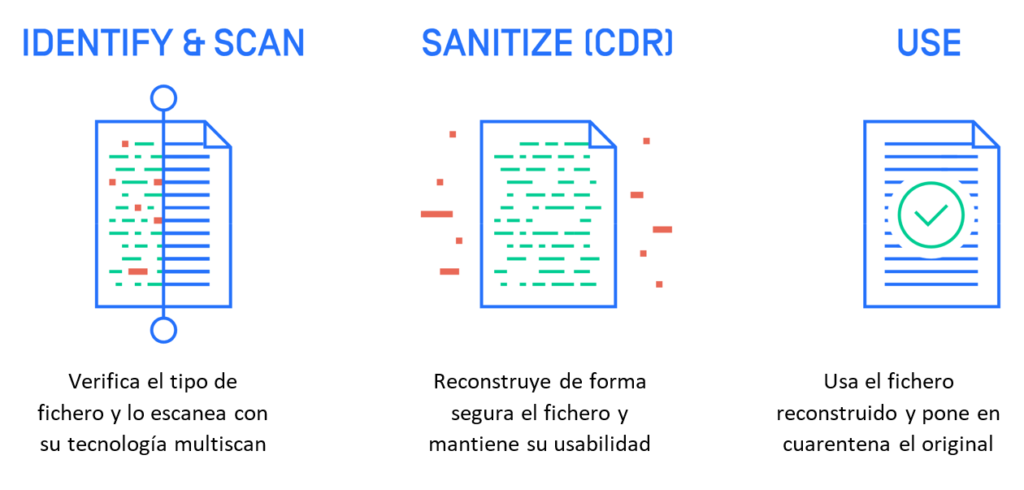

CDR asume que todos los archivos son maliciosos y desinfecta y reconstruye cada archivo asegurando una usabilidad completa con contenido seguro. De esta forma, clara y prodigiosamente sencilla podemos impedir que cualquier atacante use nuestros sistemas de entrada e intercambio de información como puerta de entrada, salvando el “factor humano” que tantos quebraderos de cabeza nos produce.

OPSWAT DEEP CDR, LA SOLUCIÓN DEFINITIVA

OPSWAT Deep CDR protege a sus organizaciones de posibles amenazas ocultas dentro de los archivos. Nuestra tecnología de prevención de amenazas asume que todos los archivos que ingresan a su red son maliciosos; luego deconstruye, desinfecta y reconstruye cada archivo con todo el contenido sospechoso eliminado.

Deep CDR elimina todos los comandos cmd.exe y powershell.exe dañinos presentes en los archivos LNK. En el ejemplo anterior de un troyano en una oferta de trabajo de LinkedIn, el archivo LNK infectado estaba oculto en un archivo ZIP. Deep CDR procesa varios niveles de archivos archivados anidados, detecta componentes infectados y elimina contenido dañino. Como resultado, el malware se inactiva y ya no se puede ejecutar en los archivos seguros para consumir.

La tecnología avanzada Deep CDR de OPSWAT fortifica la prevención de amenazas sin confiar en la detección de las mismas. Asume, por defecto, que todos los archivos son maliciosos y desinfecta y reconstruye cada archivo asegurando su completa usabilidad con contenido seguro.

La tecnología OPSWAT Deep CDR es líder del mercado con características superiores como procesamiento de archivos de varios niveles, precisión en la regeneración de archivos y soporte para más de 100 tipos de archivos.

En esta entrada puedes ver como funciona OPSWAT en un vídeo de 10 minutos.