Prevención de ataques ransomware en entorno Microsoft 365

El ataque al Hospital Clinic de Barcelona, es la demostración de como un ataque de este tipo puede incluso traspasar la seguridad ciber a la física. Poner en peligro la vida de ciudadanos debería ser un agravante para este tipo de ciberataques. Por eso hemos de pensar en la prevención de ataques ransomware en entorno Microsoft 365

Los sistemas han sido secuestrados por el ransomware desplegado por los ciberdelincuentes, impidiendo que se atendieran a pacientes en urgencias con la garantía que debieran, han conseguido paralizar por unas horas la actividad quirúrgica tanto en cirugías programadas urgentes como no urgentes.

Se apunta a que el grupo RansomHouse el modus operandi de este grupo es aprovechar las vulnerabilidades de los sistemas para desplegar el ransomware que los inutiliza. Su objetivo es la extorsión, conseguir bitcoins para liberar la información. La amenaza añadida, publicar los datos que secuestran.

Las vías de entrada del ransomware están ampliamente estudiadas, sabemos dónde poner el freno: antivirus, firewall son ya un básico en cualquier organización, DMZ cada vez más cotidiana su presencia también. El rastreo del tráfico interno, el control continuo ante actividad anómala de los usuarios, incluso control del controlador.

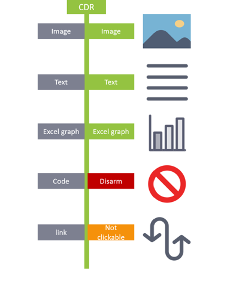

Desgraciadamente los ataques “Día Cero” y los ataques basados en fichero siguen siendo un reto para los responsables de Ciberseguridad. Las técnicas evasivas tan complejas que incorporar les hacen invisibles para gran parte de los motores antimalware. Toca pasar al siguiente nivel: la tecnología CDR (Content Disarm and Reconstruction).

Según Statista más de 28.000 empresas en España han adoptado Microsoft 365 como entorno de trabajo colaborativo de referencia. Sus aplicaciones Teams, SharePoint, etc… permiten flexibilidad e inmediatez. Para el responsable de seguridad, sin embargo, es un reto más. Más superficie de exposición y más rapidez en el intercambio de ficheros. Todo ello con una falsa sensación de confianza por parte de los usuarios, el entorno ideal para un despliegue masivo.

Un documento que llega por Teams, tanto interno como externo, tiene la percepción de “menos peligroso” que uno que llega por correo electrónico. Fundamentalmente porque siempre es un contacto conocido quien nos hace llegar el fichero.

¿Cuál es la propuesta de Micromouse ante los ataques Zero Day?

Existen varias tecnologías CDR en el mercado, pero a día de hoy, la única tecnología CDR registrada es la que proponemos desde Micromouse. Una tecnología especialmente diseñada para el entorno M365. De hecho, pertenece al ecosistema MISA (Microsoft Intelligent Security Association). FileWall complementa la línea de productos de ciberseguridad que provee Microsoft: Exchange Online Protecion y Microsoft Defender. Construyendo una protección eficiente en tiempo real contra las amenazas ocultas en un fichero de apariencia inocente independientemente de su origen: interno o externo.

¿Cuál es el proceso de Deep File Analysis?

- El fichero llega a los sistemas. Mediante un dispositivo removible, chat de Teams, por supuesto también correo electrónico, etc…

- Se aplican las políticas definidas por el responsable de Ciberseguridad. Se analizan tipo de fichero, tamaño, fuente, canal, etc.

- Se escanea mediante 5 motores antimalware. Cinco fabricantes que emplean distintas técnicas y con laboratorios en distintos usos horarios permitiendo una rápida identificación de nuevos malware.

- Validación del tipo de fichero. Deep File Inspection que analiza el tipo de fichero llegando a nivel binario.

- Desarmado del código malicioso embebido mediante la tecnología TrueCDR.

- El fichero llega al destinatario libre de todo malware.

El atajo que muchas veces se toma para frenar este tipo de ataques es simplemente anular las macros que contienen los ficheros MS Office. Esto provoca una fricción continua con el negocio y una constante reclamación por parte de los usuarios.

Con odix, este problema se resuelve, ya que si estamos ante una macro legítima odix será transparente para el usuario. Sin embargo, ante una evidencia de anomalía, odix intervendrá para mitigar el intento de ataque.

Proteger el usuario de Microsoft 365, esta es la finalidad de esta tecnología. Porque el usuario sigue siendo el eslabón más débil.

¿Hablamos de ciberseguridad?