Visibilidad, control y seguridad en el punto final

Safend Data Protection Suite protege a las organizaciones de brechas de datos, accidentales o intencionadas, que tengan origen en el PC del usuario. En una única plataforma protege el dato almacenado en los PCs corporativos. Safend Suite protege los PCs corporativos con un control granular de puertos y dispositivos, un cifrado automático de medios extraíbles con un control preciso del contenido, todo ello a través de una consola intuitiva y amigable. En definitiva, proporciona una protección integral del dato confidencial almacenado en el endpoint tanto en reposo como en movimiento, sin sacrificar la productividad.

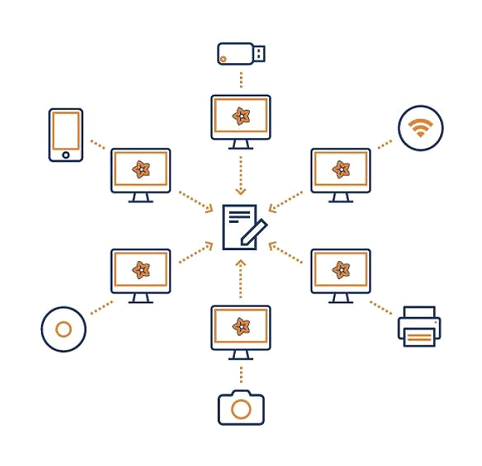

Safend también le permite identificar todo dispositivo, físico o inalámbrico, que se conecta a sus PCs. Mediante las políticas de seguridad fijadas permitirá, o no, el flujo de datos entre endpoints y dispositivos removibles. Tendrá un registro individualizado de cada movimiento de ficheros que se ha producido en los PCs de su organización a través de los puertos de conexión.

Safend tiene un modelo de despliegue cliente-servidor que permite la gestión de Safend en toda la infraestructura de endpoints de una consola intuitiva y amigable. Gracias a su granularidad podrá establecer políticas personalizadas, según la criticidad del dato, para departamentos, usuarios, etc. Su tecnología anti-tampering hace imposible que ningún usuario, aún con privilegios de administrador de máquina, pueda vulnerar Safend. Solo el Administrador desde la consola gestiona la operabilidad de Safend. Identifique y clasifique todo fichero que contenga información sensible para su organización, dentro de todos y cada uno de los endpoints de su red.

Protector

Reporter

Auditor

Discover

Safend Protector

Más que control de puertos y dispositivos.

Safend Protector es la solución para la protección y prevención de fugas de datos alojados en los endpoints más completa, segura y fácil de usar del sector. Los dispositivos de almacenamiento extraíbles eluden fácilmente la política de seguridad más rigurosa, exponiendo a la organización a brechas de datos. Con un control granular de puertos y dispositivos, Safend Protector registra todo movimiento de ficheros entre el endpoint y el dispositivo removible, almacenando una copia exacta de la información transferida por si es requerida tras constatarse una brecha de datos y cifrando automáticamente el dispositivo garantizando su ilegibilidad en caso de sustracción o extravío.

Safend Reporter

INFORMES: VISIBILIDAD SOBRE LOS ENDPOINTS.

Safend Reporter, facilita al Administrador toda la información referida a la interacción del endpoint con su entorno: conexiones con redes WiFi o dispositivos removibles, ficheros intercambiados entre endpoint y USBs o discos duros, etc.

De una manera sencilla, mediante correo electrónico o CSV, Safend Reporter le facilita numerosos informes que ratifiquen la adecuación a las principales normativas de seguridad y protección del dato: GDPR, ENS, HIPAA, PCI, SOX, etc… y por supuesto, que está un paso por delante en materia de seguridad de los datos del endpoint.

Safend Auditor

Control y auditoría en el punto final.

Safend Auditor, como su nombre indica, registra todo dispositivo que se conecta a cada endpoint. Conexiones tanto físicas mediante USB, PCMCIA, FireWire, por ejemplo; como inalámbricas WiFi y BlueTooth. Safend Auditor es totalmente transparente para el usuario y no precisa de cliente en el endpoint.

Safend Discoverer

INFORMACIÓN SENSIBLE EN LOS PCs CORPORATIVOS: CLASIFICA, ENCUENTRA, SECURIZA

Safend Discoverer permite establecer las políticas necesarias que le habilitan para rastrear, localizar y clasificar la información considerada como sensible por la organización en los endpoints. Después de clasificar los datos de la empresa mediante palabras clave basadas en reglas y tecnologías de reconocimiento de patrones, Safend Discoverer analiza, mapea, alerta e informa sobre las infracciones de datos en reposo almacenados en los endpoints.

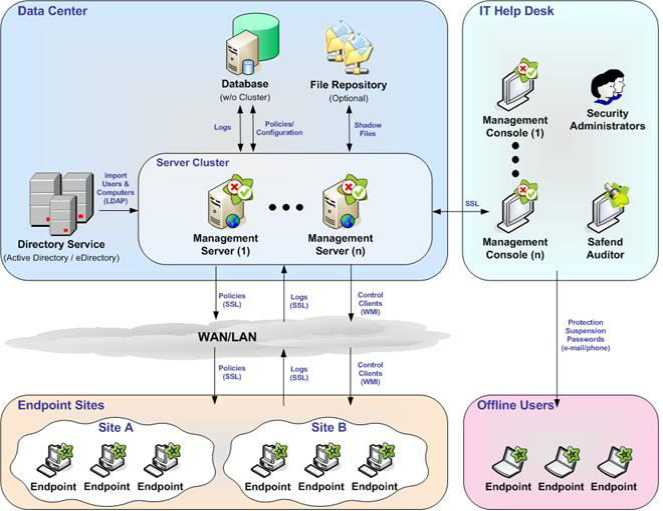

ARQUITECTURA DE PRODUCTO

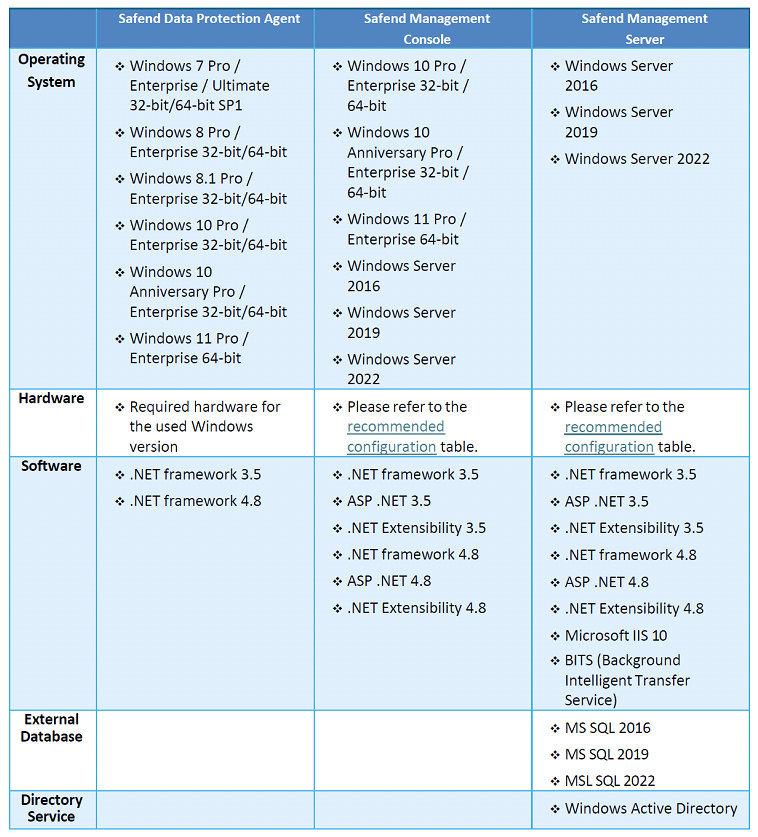

REQUERIMIENTOS Y OTRAS CARACTERÍSTICAS TÉCNICAS

Debe rellenar este formulario para poder acceder a la descarga del folleto