Cadena de Ciberataque y estrategia de seguridad

El marco Cyber Kill Chain fue desarrollado por Lockheed Martin para ayudar a las organizaciones a entender las fases de un ciberataque, ayudándonos así a aumentar la seguridad de nuestros sistemas. En este post resumido veremos las 7 fases originales, cómo se puede actualizar este marco al panorama actual de la ciberseguridad y qué pasos se pueden implementar en la seguridad para actuar a tiempo.

Las 7 Fases:

Fase 1: Reconocimiento – los atacantes seleccionan a las víctimas y exploran sus vulnerabilidades: datos sensibles, dónde se encuentran, quién tiene acceso y cuáles son las mejores vías de entrada al sistema.

Fase 2: Preparación – los atacantes han finalizado su investigación, han seleccionado a sus objetivos y prueban cómo explotar esas debilidades a través de virus o malware específico.

Fase 3: Distribución – se transmite el ataque dentro del sistema, normalmente a través de emails con archivos infectados, páginas web comprometidas o dispositivos USB.

Fase 4: Explotación – los atacantes ya están dentro a través de código malicioso o la explotación de vulnerabilidades conocidas y se están preparando para iniciar el ataque.

Fase 5: Instalación – cualquiera que sea el método elegido, se instala un punto de acceso que posibilita al atacante entrar en el sistema de forma persistente y prolongada en el tiempo.

Fase 6: Comando y control – los atacantes ya tienen acceso ininterrumpido al sistema y pueden tomar el control.

Fase 7: Acciones sobre el objetivo – los atacantes han logrado su meta de forma exitosa y pueden producir el ataque planeado, que puede ir desde robo de datos hasta Ransomware, con la consiguiente brecha de seguridad y los costes relacionados tanto de reputación como de recuperación de información, recursos empleados para solucionarlo, etc.

Aunque este marco fue revolucionario para entender las fases comunes de los ciberataques, ahora disponemos de más conocimientos para poder actualizar estas fases y orientar nuestras medidas de seguridad a romper la cadena antes de que suceda el ataque.

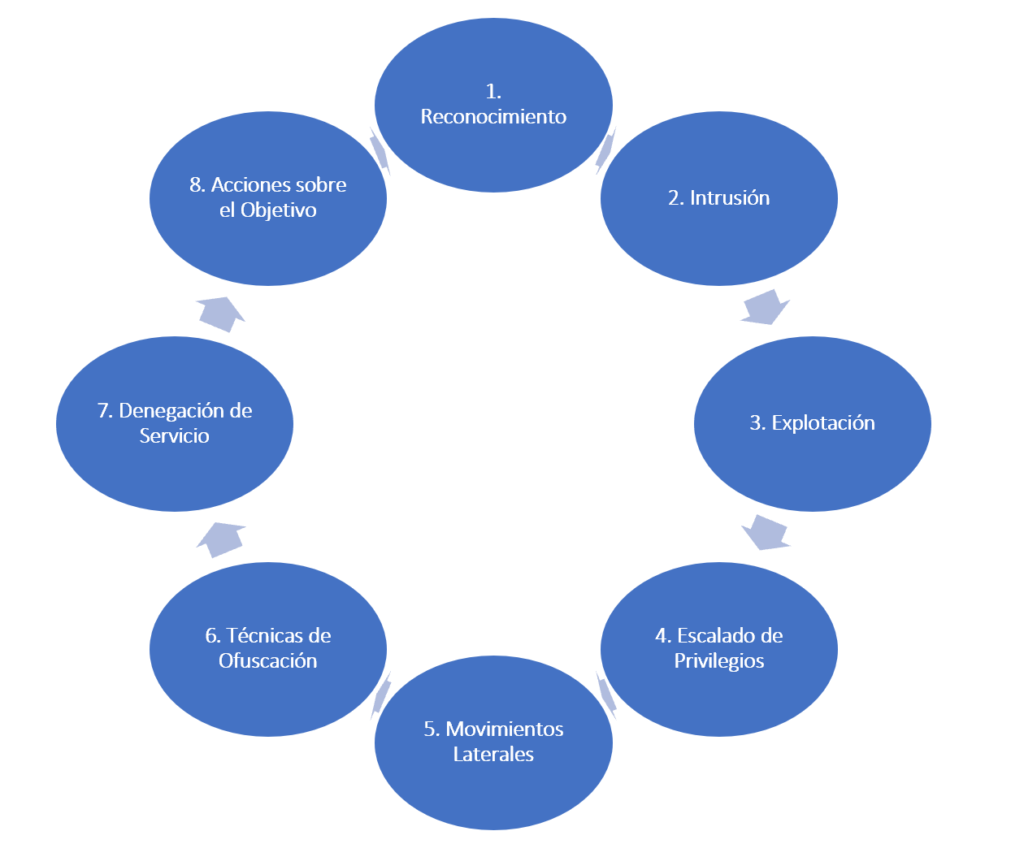

Actualización de las Fases.

Estas fases no toman en cuenta las amenazas internas que hoy en día sabemos pueden jugar un papel fundamental en brechas de seguridad. Además, los primeros pasos quedan fuera del control de los equipos de seguridad y, por tanto, hacen imposible una detección temprana. En este punto, añadir una fase de intrusión que resulte de la fusión de las fases 2 (preparación) y 3 (distribución) puede permitir identificar antes atacantes internos y externos que exploten vulnerabilidades conocidas en el sistema o en la estructura de permisos.

Por otro lado, cuando un atacante obtiene privilegios sobre el sistema, se puede mover lateralmente a otros sistemas y/o cuentas para obtener acceso a un mayor número de datos o a más partes del sistema. Además, los atacantes cada vez utilizan más tácticas de ofuscación para ocultar su rastro o utilizan sistemas de denegación de servicio para que los usuarios de un sistema informático no tengan acceso al mismo y así seguir su ataque sin impedimentos.

Para terminar de visualizar la cadena, deberíamos verla como un proceso circular: el hecho de que el atacante haya llegado al último punto no significa que el ataque haya finalizado, ya que una brecha de seguridad puede ser una amenaza constante a la organización y se debe actuar en consecuencia.

Cómo romper la cadena

En teoría, la cadena se puede romper en cualquier fase (excepto en la primera) a través de una monitorización proactiva y continua de las interacciones con los datos y los sistemas. A través de una auditoría de sistemas, por ejemplo, se pueden detectar cambios en los permisos y se puede actuar para prevenir que la amenaza gane acceso a nuestros datos sensibles, o que las tácticas de ofuscación sean menos efectivas.

Esta auditoría también permite, en una primera fase de reconocimiento, detectar e informarnos si un usuario accede por primera vez a un archivo que contiene datos sensibles para que podamos prevenir ataques potenciales.

Para hacer esto de forma efectiva, no podemos confiar sólo en una solución SIEM o en los logs del sistema ya que no dan el contexto necesario y hay que filtrar muchos datos. Las plataformas de Seguridad reportan y alertan más detalladamente y nos ayudan a filtrar los datos para obtener información relevante sobre brechas de seguridad.

Si quieres ver cómo Lepide te puede ayudar a romper la Cadena de Ciberataque, puedes visitar el siguiente link. (En inglés)