Los Indicadores de Compromiso (IOC) son eventos recogidos en los logs de actividad que son signos de actividad potencialmente maliciosa y permiten identificar violaciones de datos, ataques de malware y otras amenazas. Este seguimiento nos permite reaccionar ante eventos anómalos mitigando el daño que pudieran causar.

Desafortunadamente, los IOC no son fáciles de detectar, por ser sutiles y complejos. Pueden incluir elementos de metadatos, código y muestras de contenido, además conlleva un tiempo establecer correlaciones entre múltiples eventos para establecer una visión clara de lo que sucedió, por quién y cuándo.

La diferencia entre Indicadores de Compromiso (IOCs) e Indicadores de Ataque (IOAs)

Los indicadores de compromiso (IOC) y los indicadores de ataque (IOA) son similares, ya que ambos son signos de actividad potencialmente maliciosa. Sin embargo, los IOC se centran más en el análisis forense después de un incidente de seguridad, mientras que los IOA ayudan a las organizaciones a identificar la actividad potencialmente maliciosa a medida que ocurre. Monitorizar continuamente los registros de eventos, tanto IOC como IOA son cruciales para los equipos de seguridad que tienen el objetivo claro de mitigar los ataques cibernéticos.

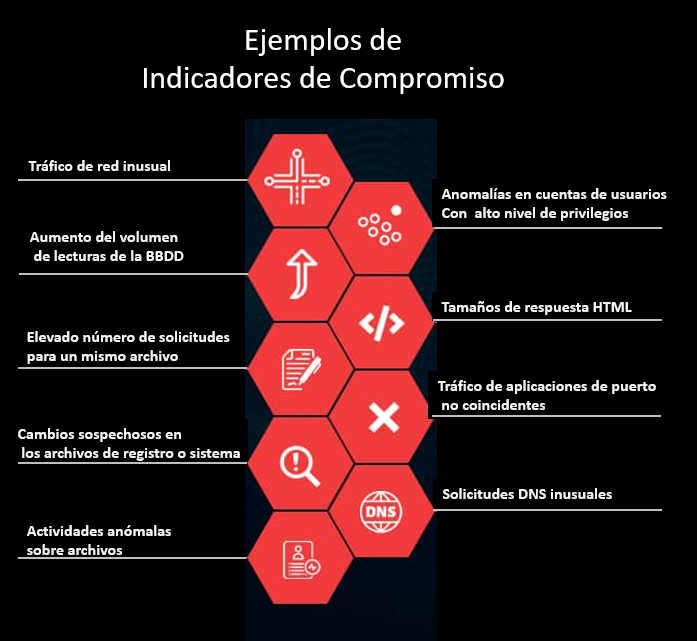

Ejemplos de indicadores de compromiso

A continuación, relacionamos algunas de las actividades habituales que pueden indicar que un incidente de seguridad se ha desarrollado o se está desarrollando:

-

Tráfico de red inusual

Monitorizar el tráfico de red en busca de patrones anómalos, para prevenir violaciones de datos. Por ejemplo, un tráfico de red saliente inusual podría sugerir que un atacante está intentando exfiltrar datos.

-

Anomalías en la actividad de las cuentas de usuario con privilegios

Los intentos fallidos de inicio de sesión, el acceso fuera de horario, el acceso a través de dispositivos y ubicaciones no reconocidos y los usuarios que intentan elevar sus privilegios, son solo algunos de los IOC e IOA que podemos tener en cuenta que están asociados con cuentas de usuario con alto volumen de privilegios.

-

Aumentos en el volumen de lectura de la base de datos

Los aumentos inusuales en el volumen de lectura de la base de datos pueden implicar que un adversario está intentando realizar un volcado de base de datos.

-

Tamaños de respuesta HTML

Si los tamaños de respuesta del lenguaje de marcado de hipertexto (HTML) son mayores de lo normal, esto podría ser una señal de que un atacante está intentando robar sus datos.

-

Gran número de solicitudes para el mismo archivo

Si un atacante está tratando de robar un archivo específico, puede probar numerosas formas diferentes de obtenerlo. Si su equipo de seguridad detecta varias solicitudes para el mismo archivo, podría ser un IOC/IOA.

-

Tráfico de aplicaciones de puerto no coincidente

Las aplicaciones dependen de los puertos para intercambiar datos con una red. Ciertas herramientas de piratería e incluso algunos tipos de malware intentarán aprovechar puertos operativos que no son los correspondientes, para acceder a la red o filtrar datos.

-

Cambios sospechosos en el registro o en los archivos del sistema

En algunos casos, el malware realizará cambios en los archivos del registro o del sistema. Establecer una línea de base ayudará a los equipos de seguridad a monitorear dichos cambios.

-

Solicitudes DNS inusuales

Los adversarios con frecuencia harán uso de servidores de comando y control (C&C) para exfiltrar datos de una red. Las solicitudes del Sistema de nombres de dominio (DNS) que provienen de un host desconocido podrían ser signos de un IOC. Del mismo modo, las solicitudes de DNS excesivas podrían ser signos de un ataque de Denegación de Servicio Distribuido (DDoS).

-

Actividad anómala de archivos

Los atacantes pueden intentar transferir una gran cantidad de archivos a su servidor C&C (Comando y Control) o, en el caso de un ataque de ransomware, el script malicioso intentará cifrar los archivos en su red. Una solución de auditoría de archivos en tiempo real establecerá un umbral base que representa patrones típicos de uso de archivos. Esta línea de base se puede probar para identificar IOC y IOA. Vale la pena señalar que algunas soluciones de auditoría sofisticadas pueden detectar y responder a eventos que coinciden con una condición de umbral base predefinida, lo que puede ayudar a identificar ataques de ransomware y otros vectores de ataque que realizan acciones repetitivas. Por ejemplo, si “x” número de archivos se encriptan dentro de un período de tiempo determinado, se puede ejecutar un script personalizado que puede deshabilitar una cuenta de usuario, detener un proceso específico o apagar el servidor afectado.

Cómo Lepide puede ayudar a detectar Indicadores de Compromiso e Indicadores de Ataque

Lepide proporciona a las organizaciones la capacidad de detectar comportamientos anómalos de los usuarios cuando se trata de interacciones y cambios que se realizan en datos confidenciales y Directorio Activo. Lepide establece un patrón de comportamiento habitual de usuario, durante un período de aprendizaje determinado, toda desviación que se produzca de este patrón, Lepide envía alertas en tiempo real a los Administradores.

Lepide incorpora modelos de amenazas predefinidos diseñados específicamente para detectar Indicadores de Ataque relacionados con amenazas de seguridad comunes, como ransomware, ataques de fuerza bruta y cuentas de usuario comprometidas. Por ejemplo, si una cuenta de usuario modificara el nombre de extensión de 500 archivos en 30 segundos, podría ser una indicación de que la cuenta ha sido secuestrada por un ataque de ransomware en curso. Del mismo modo, si se están llevando a cabo cientos de bloqueos de cuentas durante un período de tiempo muy corto, podría indicar un ataque de fuerza bruta.

Lepide también puede proporcionar capacidades de investigación forense a través de un registro de auditoría detallado para que los Administradores puedan realizar escaneos en busca de Indicadores de Compromiso. Por ejemplo, Lepide analiza los permisos efectivos de los usuarios y luego determina, en función de sus patrones de uso de datos, si esos derechos de acceso son excesivos.

¿Quieres conocer cómo funcionaría en tus Sistemas? ¿Hablamos de Ciberseguridad?