La seguridad del correo electrónico encabeza las prioridades en la estrategia de seguridad de toda organización porque sigue siendo el principal vector de ataque, cuya sofisticación tiene el factor humano en su punto de mira. El factor humano, que ha estado involucrado en el 82% de todas las brechas de seguridad durante 2021 (Informe DBIR Verizon). En estos últimos meses hemos sufrido nuevas campañas de distribución de malware mediante ficheros PDF adjuntos en correos electrónicos.

Cómo se realiza el ataque

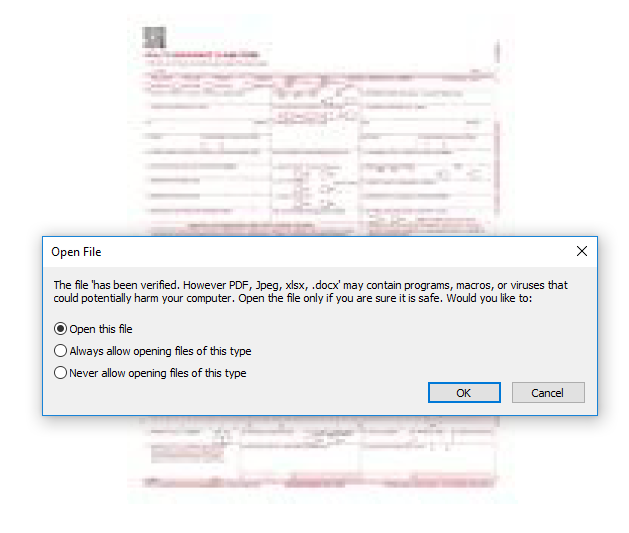

El objetivo de estas campañas es la distribución del malware Snake Keylogger, que viene incrustado en los PDF. Los ciberdelincuentes envían un email con un asunto que invita a la apertura del PDF adjunto; las motivaciones que usan son las de acceder a información privilegiada, recibir un premio económico, etc. Cuando el usuario abre el PDF, Adobe Reader solicita abrir un documento DOCX incrustado. De por sí, esto ya es sospechoso, pero se confunde a la víctima usando un nombre de documento «ha sido verificado», que hace pensar que el fichero ha sido revisado por los sistemas de protección y, por tanto, está listo para ser utilizado.

El archivo de Word contiene una macro que, si está habilitada, descarga el archivo de texto enriquecido (RTF) desde la ubicación remota y lo ejecutará. Ese archivo es el que introduce el malware Snake Keylogger.

Si el endpoint no está debidamente actualizado el éxito es prácticamente del 100%. En esta ocasión los atacantes no envían código malicioso, sino que engañan a la víctima para que lo descargue esquivando la defensa basada en detección del Gateway.

Según DBIR de Verizon, se identifican cuatro vectores de ataque principales: credenciales, phishing, explotación de vulnerabilidades y botnets. Cualquier descuido en solo uno de estos elementos provoca intrusiones en la red corporativa.

En este caso, se utilizaron dos elementos para el ataque: una estafa de phishing por correo electrónico bien planificada para engañar a los usuarios desprevenidos y una vulnerabilidad explotada para instalar archivos maliciosos.

Además del sentido común, muchas de las brechas de seguridad eran y son evitables simplemente manteniendo los sistemas y las aplicaciones actualizadas.

Medidas de protección de uso común

Por la metodología empleada en esta campaña de distribución de Snake Keylogger mediante correo electrónico y ficheros PDF, las prácticas de ciberseguridad comunes no ha funcionado debido a las siguientes razones:

- Los ataques para explotar vulnerabilidades surgen en días, pero las organizaciones tardan semanas, incluso meses, en actualizar y “parchear”.

- Las soluciones tradicionales de seguridad de correo electrónico luchan en prevenir los ataques de día cero, pero no existe un antivirus para detectarlos.

- Las soluciones Sandbox surgen para la detección avanzada de amenazas, pero friccionan con la operativa de la organización, añadiendo un tiempo de procesamiento adicional antes de que el email llegue al usuario.

- Además del impacto negativo en la productividad, ciertas amenazas presentan técnicas evasivas y de ofuscación consiguiendo su objetivo y sorteando la detección sandbox.

La filosofía Zero-Trust

Las organizaciones deben asumir que los correos electrónicos y archivos adjuntos albergan malware y ataques de día cero, pero bloquear el acceso al correo electrónico y sus documentos adjuntos no es la solución.

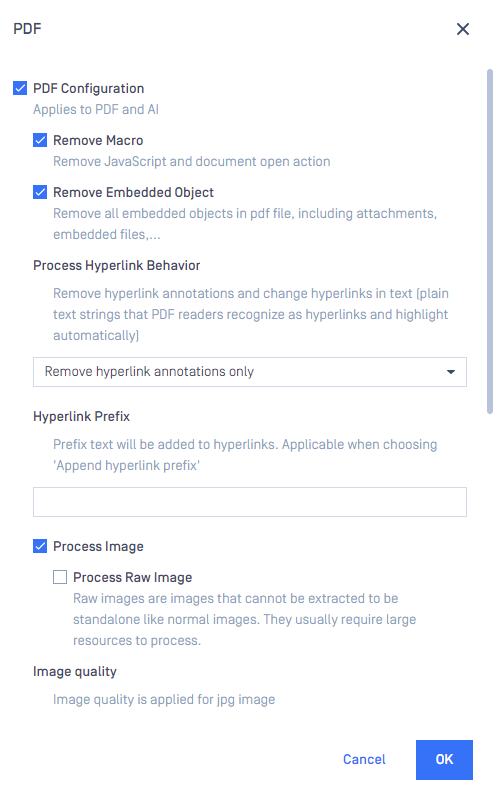

Las soluciones antivirus y sandbox están limitadas para detectar ataques avanzados y requiere abordar el problema con un enfoque de seguridad Zero Trust: una solución proactiva que considere que todos los archivos son maliciosos y los sanitice en tiempo real. Así, una vez sanitizados estos archivos, se pueden entregar inmediatamente al usuario sin obstaculizar la productividad de la organización, mientras que en segundo plano se realiza un análisis adicional basado en la detección (o dinámico), que, si es favorable, puede permitir la entrega del archivo original al usuario.

MetaDefender Email Gateway Security es una solución con este enfoque Zero Trust. Proporciona una visión integral desarmando archivos adjuntos, cuerpos de correo electrónico y encabezados, eliminando todo contenido potencialmente malicioso y reconstruyéndolo como un archivo libre de contenido malicioso. Por lo tanto, estos archivos son plenamente operativos y seguros, proporcionando la protección adecuada para el usuario contra los ataques descritos anteriormente.

MICROMOUSE Y OPSWAT protegen a las organizaciones de exploits y contenido malicioso sin necesidad de detección. ¡Y 30 veces más rápido que la detección de sandbox!

MICROMOUSE trabaja con las tecnologías de OPSWAT protegiendo los sistemas corporativos de nuestros clientes, como los nuestros propios. Los años de experiencia nos permiten ayudarle en la configuración más eficiente acorde a su arquitectura.