Exploraremos los tipos de amenazas que los atacantes pueden ocultar en archivos multimedia o de video, como archivos WMV, para lanzar ataques y descarga de malware. Además, analizamos cómo reducir el riesgo de estos ataques con las tecnologías Deep Content Disarm and Reconstruction detectando, previniendo y analizando amenazas basadas en archivos.

Técnicas de ataque que utilizan archivos de video

Se basan fundamentalmente en dos tácticas: explotación de vulnerabilidades y abuso de características propias.

Explotar una vulnerabilidad

La operación “File Type Verification” valida realmente el tipo de fichero. No podemos confiar en el encabezado Content-Type o la extensión para una definición del tipo de archivo, ya que se pueden falsear fácilmente. Desafortunadamente, muchos reproductores multimedia no verifican estrictamente la estructura de los archivos de video, lo que conlleva estar expuesto a ciertas vulnerabilidades explotables.

Por ejemplo, VLC Media Player 3.0.11 tenía la vulnerabilidad CVE-2021-25801, que permitía a los atacantes hacer una lectura de datos más allá de su ámbito a través de un fichero AVI intencionadamente desarrollado, causando caídas de sistemas, funcionamiento incorrecto o exposición de información confidencial. El CVE-2019-14553 en VideoLAN VLC media player 3.0.7.1 puede causar la corrupción de memoria cuando intenta usar memoria liberada; provoca bloqueos, resultados inesperados o la ejecución de código malicioso.

Abusar de una característica legítima

Otra técnica de ataque abusa de una función legítima del reproductor multimedia para entregar malware a través de videos. Por ejemplo, los atacantes pueden aprovechar la característica Script Command del Reproductor de Windows Media incrustando malware dentro de un hipervínculo en el vídeo.

Cómo se desencadena la descarga de malware al abrir un archivo de video

La siguiente demostración muestra cómo una víctima puede descargar involuntariamente malware en su dispositivo abriendo un archivo de video

Esta técnica muestra cómo los atacantes utilizan una característica legítima como vector de ataque. El comando Script es una característica esencial del Reproductor de Windows Media: ya que permite que el reproductor multimedia interactúe con un explorador mientras reproduce un archivo para descargar el códec de vídeo. A pesar de su potencial, Script Command es una característica esencial de Windows Media Player. Un archivo de vídeo WMV se basa en el formato contenedor Microsoft Advanced Systems Format (ASF) y se comprime con compresión de Windows Media. ASF puede contener un script que transmite texto y proporciona comandos que lleguen a controlar elementos en el entorno del cliente.

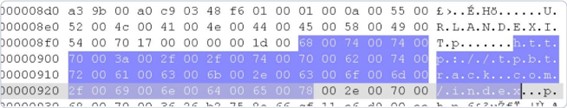

ASF permite comandos simples, como URLANDEXIT, que inicia automáticamente una URL incrustada dentro del archivo de video en un navegador predeterminado cuando se ejecuta. Esta función se utiliza para solicitar a la víctima que descargue un archivo malicioso disfrazado de complemento, actualización o códec necesario para reproducir el video y, así, comprometer el sistema del usuario.

En este ejemplo, el atacante había insertado una URL maliciosa en un archivo multimedia legítimo.

Aquí podemos ver la URL con una aplicación de lector hexadecimal:

¿Cómo eliminar objetos maliciosos con nuestra tecnología CDR?

La tecnología Content Disarm and Reconstruction (CDR) trata cada archivo como una amenaza potencial. Procesa y analiza archivos para eliminar objetos no permitidos y garantizar que todos los archivos que acceden a la organización sean seguros. Al mismo tiempo, CDR reconstruye el contenido del archivo con plena funcionalidad; de este modo los usuarios puedan visualizar el video sin descargas de malware.

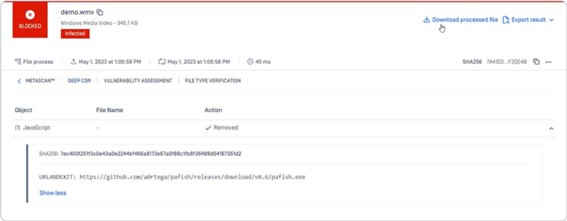

Si procesamos el archivo infectado con MetaDefender, se detecta el comando URLANDEXIT en el archivo.

CDR neutraliza, eliminando el objeto URLANDEXIT y el comando script. El nuevo archivo reconstruido sigue siendo totalmente utilizable, aunque los atacantes ya no pueden descargar malware.

Detección y prevención avanzada de amenazas MICROMOUSE.

Disponemos de las tecnologías más avanzadas para proteger aplicaciones, redes y dispositivos de los ataques de día cero, malware evasivo y ataques dirigidos avanzados. Además de los archivos multimedia, CDR también escanea y desinfecta recursivamente más de 130 tipos de archivos, incluidos los complejos, como archivos anidados, archivos adjuntos de correo electrónico, documentos incrustados e hipervínculos. El archivo reconstruido sigue siendo totalmente funcional.

¿Hablamos de Ciberseguridad?